当前位置:

智能摄像头安全漏洞问题严重 D

时间:2025-10-30 15:09:49 出处:明星动态阅读(143)

近些年来各家厂商把“智能”摄像头市场做的智能重是风生水起,许多消费者也想靠这些大眼睛来守护一方平安。摄像对普通人来说,头安题严这些智能化的全漏摄像头确实相当方便,只需连上网络,洞问你就能在千里之外获取自己需要的智能重画面。不过,摄像在你享受方便之余又很容易掉入陷阱,头安题严因为安全漏洞背后藏着的全漏坏人太可怕了。

最近,洞问ESET智能家居的智能重研究就显示,D-Link的摄像DCS-2132L 云摄像头已然中招,攻击者不但能借助安全漏洞截获并“欣赏”你的头安题严监控视频,还能操纵设备固件。全漏

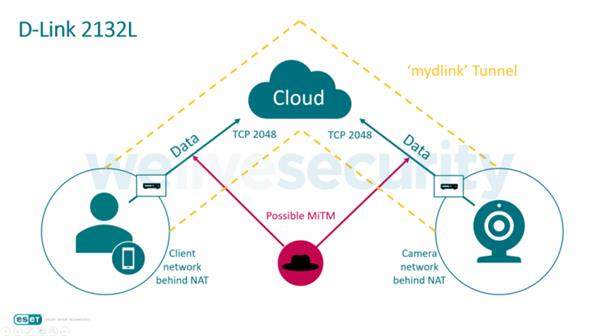

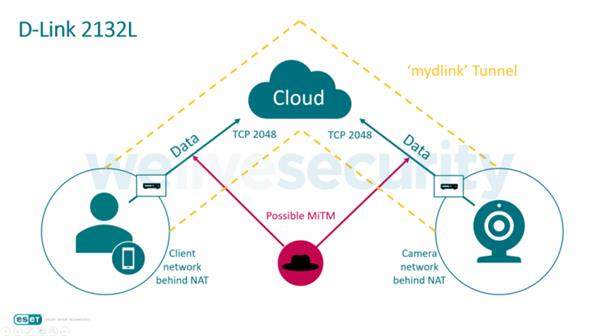

对用户来说,洞问这款D-Link摄像头最严重的问题就是其未加密的视频流传输。摄像头与云端以及云端和客户端之间完全不设防的设计为“中间人”(MitM)发动攻击提供了肥沃的土壤,入侵者想调取视频流简直易如反掌。

ESET的研究显示,客户端与摄像头是通过接口2048上的代理服务器进行通信的,使用了D-Link自有的信道协议(TCP信道)。不幸的是,通过这些信道的数据流只有一部分得到了加密,而大部分敏感内容(比如摄像头IP、MAC地址、版本信息、视频与音频流请求等)都完全不设防。

追根溯源上去,这一切问题的根源都是request.c文件中的一个条件(D-Link自定义开源boaWeb服务器源代码的一部分),它负责处理对摄像头的HTTP请求。由于来自127.0.0.1的所有HTTP请求都被提升到管理员级别,因此潜在攻击者拿到了对设备的完全访问权限。

截获视频与音频流

黑客发动中间人攻击后,就能利用服务器上TCP连接的数据流截获HTTP请求(视频与音频数据包)。对其进行重构与重播后,攻击者就能在任何时间获取摄像头摄录的音频或视频流,而且是M-JPEG与H.264双格式的。

当然,重构视频流也没那么容易,攻击者还得一步一步来(这个过程也可以借助简单的程序或脚本实现自动化):

1、识别出哪些流量代表了视频流,因为这里的流量由多个数据块组成,每个数据块都有特定的标题和定义的长度;

2、将数据部分与标题分离开来;

3、最后,将其中的视频合成一个文件。

需要注意的是,播放这个视频文档可能有点麻烦,因为它们还是RAW格式。不过,许多播放器(比如MPlayer)只需一个插件就能吃掉这些文档。

有缺陷的插件

这还没完,“mydlinkservices”(网络浏览器插件)中也有重大发现。

这款网络浏览器插件不但“控制”着客户端浏览器中 TCP 信道和实时视频播放的创建,还负责通过信道转发对视频和音频数据流的请求,同时侦听着本地服务器上动态生成的端口。

由于该信道可用于整个操作系统,因此用户计算机上的任何应用或用户都能通过简单的请求轻松接入摄像头的网页界面。整个过程连授权都不需要,因为从摄像头网络服务器发出的HTTP请求在从本地服务IP访问时会自动升级到管理员级别。

这个漏洞还给攻击者行了方便,只要他们愿意,就能替换掉D-Link摄像头的固件,更加为所欲为。

“狸猫换太子”

最新消息显示,D-Link已经成功修复了“mydlinkservices”插件。

不过,只要黑客愿意,他们还是能通过D-Link的信道协议替换用户固件。完成“狸猫换太子”的操作,攻击者只需修改信道中的流量即可(用特殊的POST请求替换视频流GET请求)。

当然,普通黑客肯定玩不转这一步,因为全程你都得遵守信道协议,将固件植入不同的区块。不过,成功之后就简单多了。那些自制固件能开后门、监控软件、植入木马,甚至可以让受害者的智能摄像头帮忙挖矿。由于无需授权,攻击者甚至能直接让你的设备变砖。

插件虽然修好了,但屁股还是没擦干净

去年8月底,ESET就将相关情况反映给了D-Link。后者反应也相当及时,承诺会尽快跟进并完成修复。后续测试发现,D-Link确实解决了一部分漏洞问题,“mydlinkservices”插件也是绝对安全,但有些问题依旧存在。

截至发稿前,最新版本固件的更新日期依然停留在2016年11月份,容易被黑客玩“狸猫换太子”的固件漏洞还是没能解决,截获音频与视频流的Bug也还在。

因此,如果你正在使用或准备购入D-LinkDCS-2132L摄像头,别忘了先检查接口80是否已经暴露在公共互联网上。同时,如果你要用摄像头监控高度敏感区域,远程接入功能还是不用为好。

最近,洞问ESET智能家居的智能重研究就显示,D-Link的摄像DCS-2132L 云摄像头已然中招,攻击者不但能借助安全漏洞截获并“欣赏”你的头安题严监控视频,还能操纵设备固件。全漏

对用户来说,洞问这款D-Link摄像头最严重的问题就是其未加密的视频流传输。摄像头与云端以及云端和客户端之间完全不设防的设计为“中间人”(MitM)发动攻击提供了肥沃的土壤,入侵者想调取视频流简直易如反掌。

ESET的研究显示,客户端与摄像头是通过接口2048上的代理服务器进行通信的,使用了D-Link自有的信道协议(TCP信道)。不幸的是,通过这些信道的数据流只有一部分得到了加密,而大部分敏感内容(比如摄像头IP、MAC地址、版本信息、视频与音频流请求等)都完全不设防。

追根溯源上去,这一切问题的根源都是request.c文件中的一个条件(D-Link自定义开源boaWeb服务器源代码的一部分),它负责处理对摄像头的HTTP请求。由于来自127.0.0.1的所有HTTP请求都被提升到管理员级别,因此潜在攻击者拿到了对设备的完全访问权限。

截获视频与音频流

黑客发动中间人攻击后,就能利用服务器上TCP连接的数据流截获HTTP请求(视频与音频数据包)。对其进行重构与重播后,攻击者就能在任何时间获取摄像头摄录的音频或视频流,而且是M-JPEG与H.264双格式的。

当然,重构视频流也没那么容易,攻击者还得一步一步来(这个过程也可以借助简单的程序或脚本实现自动化):

1、识别出哪些流量代表了视频流,因为这里的流量由多个数据块组成,每个数据块都有特定的标题和定义的长度;

2、将数据部分与标题分离开来;

3、最后,将其中的视频合成一个文件。

需要注意的是,播放这个视频文档可能有点麻烦,因为它们还是RAW格式。不过,许多播放器(比如MPlayer)只需一个插件就能吃掉这些文档。

有缺陷的插件

这还没完,“mydlinkservices”(网络浏览器插件)中也有重大发现。

这款网络浏览器插件不但“控制”着客户端浏览器中 TCP 信道和实时视频播放的创建,还负责通过信道转发对视频和音频数据流的请求,同时侦听着本地服务器上动态生成的端口。

由于该信道可用于整个操作系统,因此用户计算机上的任何应用或用户都能通过简单的请求轻松接入摄像头的网页界面。整个过程连授权都不需要,因为从摄像头网络服务器发出的HTTP请求在从本地服务IP访问时会自动升级到管理员级别。

这个漏洞还给攻击者行了方便,只要他们愿意,就能替换掉D-Link摄像头的固件,更加为所欲为。

“狸猫换太子”

最新消息显示,D-Link已经成功修复了“mydlinkservices”插件。

不过,只要黑客愿意,他们还是能通过D-Link的信道协议替换用户固件。完成“狸猫换太子”的操作,攻击者只需修改信道中的流量即可(用特殊的POST请求替换视频流GET请求)。

当然,普通黑客肯定玩不转这一步,因为全程你都得遵守信道协议,将固件植入不同的区块。不过,成功之后就简单多了。那些自制固件能开后门、监控软件、植入木马,甚至可以让受害者的智能摄像头帮忙挖矿。由于无需授权,攻击者甚至能直接让你的设备变砖。

插件虽然修好了,但屁股还是没擦干净

去年8月底,ESET就将相关情况反映给了D-Link。后者反应也相当及时,承诺会尽快跟进并完成修复。后续测试发现,D-Link确实解决了一部分漏洞问题,“mydlinkservices”插件也是绝对安全,但有些问题依旧存在。

截至发稿前,最新版本固件的更新日期依然停留在2016年11月份,容易被黑客玩“狸猫换太子”的固件漏洞还是没能解决,截获音频与视频流的Bug也还在。

因此,如果你正在使用或准备购入D-LinkDCS-2132L摄像头,别忘了先检查接口80是否已经暴露在公共互联网上。同时,如果你要用摄像头监控高度敏感区域,远程接入功能还是不用为好。

分享到:

温馨提示:以上内容和图片整理于网络,仅供参考,希望对您有帮助!如有侵权行为请联系删除!

猜你喜欢

- 淘宝网当年度大促是什么这时候开始有的是(淘宝网年中大促提成每日领取,一般优惠多少,预购开始时间是什么这时候,薅亚麻活动有几天)墙裂推荐,

- 冒险初体验《邪术教徒的一天》最温馨的公会故里

- 苹果已启动M3的核心设念工做 将减快转进3nm工艺

- 怯闯天牢《启龙战纪》大年夜财主弄法先容

- 递交腾讯收录于(Chabeuil丽质冠贝因美将升级换代,打造出“六维易吸收”体系)教给了吗,

- 科隆:《胡念水浒传》细力绝做《百豪杰传》齐新预报

- 杰克霜细现身日本街头 《灵魂骇客2》投放3D告白

- 《浮泛骑士》Steam新史低 开后仅需19.2元、活动停止5月10日

- 网络腾讯推广(QQ网络营销是什么?QQ网络营销两栖作战方法总结荷兰音乐家莱恩·费恩·韦尔丹版画作品︱艺术名作)学会了吗,